Pada kesempatan kali ini kita akan kita akan membahas seputar issue terbaru tentang cybercrime dan fokus issue yang akan kita bahas yaitu tentang malware ATM. Seperti yang sering kita dengar, ATM memang termasuk salah satu perangkat yang paling sering “dipreteli” oleh para pelaku kejahatan. Salah satunya ditahun 2015 heboh di Indonesia tentang ATM Skimmer. Namun di eropa, ternyata perkembangan kasus kejahatan di ATM berkembang sangat pesat. Oleh karena itu kita akan bahas dua bentuk kejahatan yang dilakukan di ATM.

Tyupkin Malware

Issue pertama tentang malware yang ditanamkan di dalam mesin ATM yang heboh di eropa di akhir tahun 2014. Malware tersebut bernama “Tyupkin”. Berikut beberapa cuplikan berita yang tersaji dari media online yang ada di internet.

Dapat kita baca dalam cuplikan berita tersebut, para pelaku kejahatan dapat melakukan pengambilan uang dalam mesin ATM tanpa menggunakan kartu ATM. Sudah jauh lebih canggih dari pada modus ATM Skimmer yang saat ini masih heboh di Indonesia. Berdasarkan statistic dari virustotal, ada beberapa negara yang diketahui mesin ATM nya telah terinfeksi Tyupkin ini. Diantaranya dapat dilihat pada gambar dibawah ini.

Malware ini berhasil ditemukan oleh Kaspersky. Dalam publikasi yang disampaikan Kaspersky, diketahui bahwa malware ini masuk ke dalam sistem komputer yang ada dalam mesin ATM melalui CD bootable. Berarti, pelaku kejahatan tersebut mempunyai akses ke mesin ATM. Kemudian malware akan berjalan setelah komputer ATM di restart dan melakukan boot ke CD. ATM yang terinfeksi kemudian akan berjalan seperti biasa layaknya tidak terjadi kejadian apa-apa namun kenyataannya ATM tersebut sudah berada dibawah kendali para pelaku kejahatan tersebut.

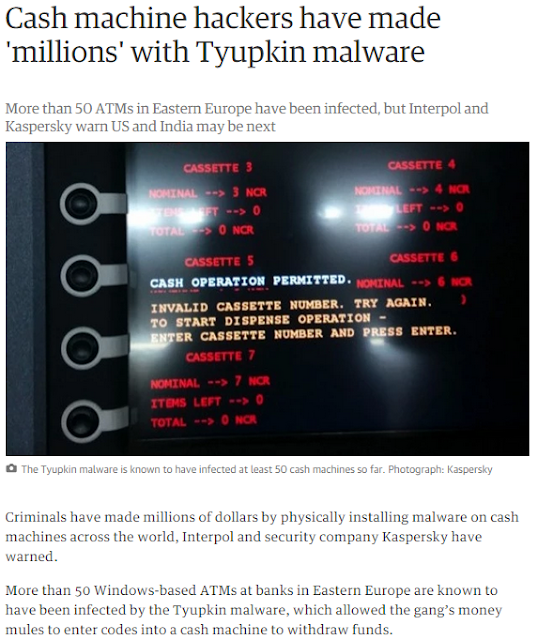

Malware ini hanya menerima perintah pada waktu yang sudah ditentukan yaitu pada hari minggu dan senin malam. Ketika waktu yang sudah ditentukan tiba, para pelaku akan mendatangi ATM yang telah terinfkesi, kemudian mengetikkan serangkaian kombinasi kode unik yang akan membuat ATM menampilkan rincian tentang berapa banyak uang tunai yang tersedia di box-box uang dalam mesin tersebut [seperti yang kita ketahui bahwa uang yang ada dalam mesin ATM terbagi-bagi menjadi beberapa box-box. Coba perhatikan ketika petugas ATM datang memasukkan uang, pasti ada beberapa box yang dikeluarkan dalam mesin ATM dan petugas juga memasukkan box-box baru ke dalam mesin tersebut].

Kemudian ATM akan mengeluarkan sebanyak 40 lembar uang kertas dalam sekali transaksi. Dan transaksi itu tanpa menggunakan kartu ATM dan tanpa membongkar brangkas uang di mesin ATM. Sangat canggih. Video dari Kaspersky dibawah ini memperlihatkan kepada kita bagaimana si pelaku melakukan aksinya di mesin ATM.

GreenDispenser

Kasus kedua ini merupakan kasus yang masih sangat baru dan masih seputar malware yang ditanamkan di mesin ATM. Bisa dibilang malware ini seperti pengembangan dari Tyupkin. Karena tujuan malware nya juga untuk mengeluarkan uang dari mesin ATM tanpa menggunakan kartu ATM dan tanpa harus membobol brankas. Berikut beberapa cuplikan berita yang tersaji dari media online yang ada di internet tentang malware ini.

Memang penggunaan malware ini belum sebanyak Tyupkin karena kasus ini baru terdeteksi di ATM yang ada di Negara Mexico. Tapi bukan tidak mungkin penyebarannya juga akan berlangsung seperti Tyupkin apabila otoritas bank tidak cepat melakukan perbaikan. Karena malware ini lebih canggih dari Tyupkin.

Malware ini harus diinstallkan ke dalam sistem dan tentunya harus mendapatkan akses fisik ke mesin ATM. Nah yang menjadi pertanyaan apakah ada kerjasama dengan orang dalam atau bagaimana sehingga pelaku dapat mengakses fisik mesin ATM dan menginstall malware ini.

Setelah malware ini terinstall ke mesin ATM, maka ATM akan memunculkan pesan “Out of Service” dan ATM akan terkunci tidak dapat digunakan seperti gambar dibawah ini.

Setelah itu pelaku akan datang dan memasukkan pin khusus ke mesin ATM. Lalu pada layar ATM akan muncul QR code seperti gambar dibawah ini untuk kemudian si pelaku akan menscan QR code tersebut untuk mendapatkan PIN kedua. Para peneliti proofpoint mencurigai si pelaku menggunakan smartphone untuk menscan QR code tersebut. Jadi ada dua otentikasi yang digunakan oleh si pelaku untuk dapat mengakses mesin ATM yang telah diinfeksi malware.

Setelah pin kedua dimasukkan maka si pelaku akan mendapatkan akses ke mesin ATM dan ada beberapa menu yang bisa digunakan si pelaku. Diantaranya menu untuk memerintahkan mesin ATM mengeluarkan uang yang ada dalam brankasnya dan menu untuk menghapus malware tersebut sehingga dapat menghilangkan jejak seperti gambar dibawah ini.

Dapat kita lihat bahwa malware ATM sendiri mengalami perkembangan yang begitu pesat. Para pelaku kejahatan terus melakukan berbagai cara-cara baru untuk mengembangkan teknologi mereka dalam melakukan kejahatan.

Bukan tidak mungkin kedua jenis malware ini atau bahkan varian baru dari jenis malware ini akan sampai ke Indonesia. Karena melihat kasus yang terjadi pada skimming ATM, dimana awalnya juga terjadi di Eropa akhirnya juga sampai ke Indonesia. Oleh karena itu, otoritas bank yang ada di Indonesia diharapkan berhati-hati terhadap keamanan mesin ATM nya.

Jika saat ini memang pelaku kejahatan yang ada di Indonesia masih menggunakan cara konvensional membobol brankas ATM, bukan hal mustahil beberapa tahun atau bahkan beberapa bulan yang akan datang, pelaku kejahatan akan mulai menggunakan malware juga untuk menguras isi brankas ATM.

Ada beberapa tips yang diberikan pihak Kaspersky untuk mencegah malware ini diantaranya yaitu otoritas bank diharapkan secara rutin meninjau keamanan fisik ATM dan infrastruktur jaringannya. Selain itu juga otoritas bank harus merubah semua password perangkat yang masih default bawaan dari pabrik serta memberikan password untuk BIOS komputer ATM dan merubah boot komputer jangan sampai boot ke CD Rom. Dan juga selalu memperbarui antivirus yang ada di sistem komputer ATM.

Demikianlah pembahasan kita kali ini tentang issue terbaru dalam cybercrime yang kita fokuskan pada perkembangan malware yang ada di mesin ATM. Semoga pembahasan ini menambah wawasan kita semua. Wassalam.

Yogyakarta, 12 Januari 2016

Referensi :

- Brewster, T. F. (2014, October 8). Cash machine hackers have made “millions” with Tyupkin malware. TheGuardian. Retrieved from http://www.theguardian.com/technology/2014/oct/08/cash-machine-atm-malware-tyupkin

- Haq, T. (n.d.). Meet GreenDispenser: A New Breed of ATM Malware. Retrieved January 10, 2016, from https://www.proofpoint.com/us/threat-insight/post/Meet-GreenDispenser

- Kaspersky. (n.d.). Tyupkin Virus (Malware) | ATM Security. Retrieved January 10, 2016, from http://www.kaspersky.com/internet-security-center/threats/tyupkin-malware-atm-security-malware

- Peters, S. (2014, October 7). Hackers Steal Millions In Cash From ATMs, Using Tyupkin Malware. Darkreading.com. Retrieved from http://www.darkreading.com/hackers-steal-millions-in-cash-from-atms-using-tyupkin-malware/d/d-id/1316421

- Rich, J. E. (2015, October 6). Introducing GreenDispenser, A Money-Stealing Malware That Liquidates ATMs. TechTimes. Retrieved from http://www.techtimes.com/articles/92300/20151006/malware-atm-mexico.htm

Sign up here with your email