Pada pembahasan sebelumnya, kita telah membahas tentang anti forensik dari paper nya Gary C. Kesler. Nah pada kesempatan kali ini, kita masih akan membahas tentang anti forensik. Namun kali ini, anti forensik yang akan kita bahas yaitu lebih ke dampaknya bagi investigasi. Pembahasan kali ini mengacu pada paper yang ditulis oleh Przemyslaw Pajek and Elias Pimenidis dengan judul paper nya “Computer Anti-forensics Methods and Their Impact on Computer Forensic Investigation”.

Dalam paper ini disebutkan bahwa tujuan dari anti forensik komputer yaitu untuk menyembunyikan atau merubah barang bukti elektronik sehingga tidak dapat digunakan dalam proses hukum atau membuatnya menjadi mengeluarkan biaya yang banyak dan waktu yang tidak sebentar untuk memeriksa dan menganalisis barang bukti tersebut.

Dalam paper ini kemudian akan dilakukan ujicoba terhadap teknik anti forensik dan dilakukan pengujian dengan software forensik untuk melihat dampak dari anti forensik tersebut.

Ada tiga metode anti forensik yang dijelaskan dalam paper ini yaitu penghapusan data, penyembunyian data, dan serangan terhadap software forensik komputer.

Elimination of Source / Penghapusan Sumber Data

Ketika tahap preservation dan akuisisi data dalam proses investigasi forensik, salah satu metode yang diterapkan untuk anti forensik yaitu membuat agar barang bukti digital yang ada tidak dapat diakses oleh investigator, salah satunya dengan menghapus data-data yang ada.

Metode yang paling mudah dalam melakukan penghapusan data yaitu membuat si sumbernya tidak mencatat data tersebut. Contohnya yaitu melakukan modifikasi terhadap pengaturan dan registry komputer sehingga sistem operasi berhenti melakukan pencatatan terhadap log aktivitas yang dilakukan. Jika ini dilakukan tentunya akan menghambat penyidik untuk mencari barang bukti digital. Contoh lain yang dilakukan yaitu mengkonfigurasi browser agar tidak mencatat aktivitas browsing ke dalam history.

Metode berikutnya yaitu menghapus sumber log dan melakukan disk wiping. Metode ini bergantung dengan proses penghapusan yang dilakukan. Penelitian sebelumnya mengungkapkan bahwa tidak semua program yang melakukan disk wiping benar-benar menghapus data tersebut, masih ada jejak data yang tertinggal.

Hiding the Data / Penyembunyian Data

Tahapan selanjutnya yaitu investigator akan melakukan identifikasi dan melakukan ekstraksi data dalam barang bukti digital. Pada tahapan ini, salah satu metode anti forensik yang dapat digunakan yaitu melakukan penyembunyian data. Data tersebut tidaklah dihapus namun disembunyikan sehingga sulit untuk ditemukan dan diperiksa.

Sudah banyak penelitian yang membahas tentang penyembunyian data ini [pada pembahasan kita di paper sebelumnya juga telah dibahas tentang ini]. Ya lebih kurang beberapa metode nya yaitu menyembunyikan data di slack space harddisk, menggunakan steganography, dan melakukan enkripsi terhadap data-data.

Direct Attacks against Computer Forensic Software / Serangan terhadap software forensik komputer

Metode yang digunakan disini hampir sama dengan metode pada paper yang ditulis oleh Gary C. Kessler pada pembahasan kita sebelumnya. Yaitu seperti yang diketahui bersama, software forensik diciptakan oleh vendor perangkat lunak, maka yang biasa dipermasalahkan yaitu tentang kredibilitas software forensik tersebut dan kredibilitas bagaimana barang bukti digital ditemukan. Jika penjelasan yang diberikan tidak meyakinkan maka barang bukti yang ditemukan tidak akan dapat digunakan. Saat ini ada dua hal yang menjadi kehandalan dan membuat kredibilitas software forensik tidak dipertanyakan. Yaitu:

- Timestamp Timestamp memberikan informasi kepada penyidik issue tentang masalah waktu dan perubahan yang terjadi terhadap konten file. Namun timestamp ini bisa dimanipulasi [seperti pembahasan kita yang sebelumnya tentang timeline analysis]. Ketika timestamp dimanipulasi maka kredibilitas software forensik menjadi kembali dipertanyakan.

- Kode Hash Kode hash merupakan sebuah algoritma yang digunakan untuk membuat nilai yang unik terhadap sebuah data. Software forensik menggunakan hash untuk meyakinkan dan memberikan jaminan bahwa barang bukti digital yang ditemukan, diperiksa, dan dianalisis adalah barang bukti yang sama dan tidak ada dilakukan perubahan. Namun pada tahun 2005, seorang mahasiswa di china bisa menemukan celah dari kode hash ini, dimana dia berhasil membuat kode hash yang sama untuk 2 file yang berbeda. Sehingga ini juga dapat mengancam kredibilitas software forensik. Namun metode ini hanya dianggap perspektif teoritis dan dalam paper ini tidak dilakukan eksperimennya.

Eksperimen dengan Teknik Anti Forensik

Dalam paper ini dijelaskan ada tiga tahapan eksperimen yang dilakukan. Eksperimen dilakukan dengan menggunakan harddisk baru. Adapun tiga tahapan tersebut yaitu :

Tahapan pertama – wiping / safe deletion tools

- Menguji apakah jejak data yang sebelumnya dihapus masih dapat terungkap

- Menguji apakah data yang sebenarnya dapat direcovery

Tahapan kedua / Teknik Menyembunyikan Data

Tahapan ketiga / Menguji kredibilitas software

- Melakukan manipulasi terhadap signature file

- Menguji data potensial yang apakah dapat disembunyikan

- Menguji apakah data yang disembunyikan dapat terungkap

- Menguji apakah data yang sebenarnya dapat dibaca

Tahapan ketiga / Menguji kredibilitas software

- Menguji apakah timestamp yang dimodifikasi dapat terungkap

- Menguji apakah timestamp originalnya dapat direcover

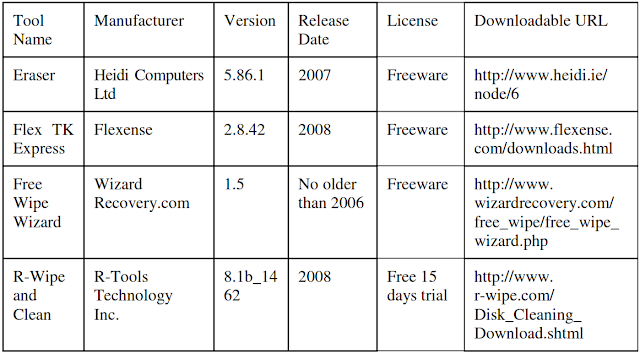

Tool anti forensik yang digunakan yaitu tool yang popular di search engine. Karena dengan asumsi tool tersebut popular, maka kemungkinan akan paling banyak digunakan oleh user. Tool yang digunakan untuk tahapan pertama yaitu :

Karena menggunakan 4 tool, maka harddisk juga dipartisi menjadi empat bagian untuk masing-masing partisi menggunakan 1 tool diatas. Tool yang digunakan untuk tahapan kedua yaitu :

Dalam eksperimen kedua ini, berbagai file dari berbagai jenis akan dicoba dimanipulasi. Data dalam berbagai file juga disembunyikan dengan steganography. Kemudian satu partisi akan dienkripsi. Dan terakhir dilakukan manual hiding data di dalam slack space. Dan tahapan terakhir menggunakan tools sebagai berikut :

Namun setelah dilakukan eksperimen, tool Time Stomp dikeluarkan dari eksperimen karena dalam percobaan gagal untuk mengubah time MAC folder ataupun file. Semua percobaan akan dianalisis menggunakan software forensik Forensic Toolkit-FTK Version 1.71 Build 07.06.22 (Demo Version) dan FTK 1.81.0 – Fully Licensed.

Hasil Eksperimen

Eksperimen Pertama – Menggunakan Wiping Tools

Dari hasil analisis software forensik membuktikan bahwa sebagian tools yang dicobakan untuk melakukan wiping data tidak efisien dan benar-benar menghapus data tersebut. Banyak jejak yang tertinggal dan terlihat bahwa data yang diwiping pernah ada dalam harddisk tersebut. Dari empat tools yang digunakan, hanya tool keempat yang benar-benar efisien melakukan wiping terhadap data dan benar-benar tidak ada jejak yang tertinggal ketika dianalis menggunakan software forensik. Tabel dibawah ini merupakan hasil eksperimen pertama.

Eksperimen Kedua – Penyembunyian Data

Dengan menggunakan software FTK 1.71 Trial, 50% percobaan yang dilakukan dengan memanipulasi file signature nya berhasil dilacak oleh software forensik. Semua file yang dilakukan manual hidden data ke dalam slack space berhasil ditemukan. Dalam hal steganografi, software forensik tidak dapat mengungkapnya, namun hasil tes entropi menunjukkan adanya kecurigaan terhadap file tersebut. Enkripsi berhasil menyembunyikan data sehingga software forensik tidak dapat menemukan datanya. Ada kemungkinan jika menggunakan program-program seperti Outguess atau Stegdetect dapat menemukan data yang tersembunyi dengan steganografi atau yang dienkripsi, namun software forensik sendiri tidak dapat melakukannya. Hasil rinci eksperimen kedua dapat dilihat pada tabel dibawah ini.

Eksperimen Ketiga : Manipulasi Timestamp

Dengan menggunakan software FTK versi demo, tidak semua timestamp yang dimodifikasi dapat terdeteksi dan terecovery. Namun dengan software FTK 1.81.0 tingkat keberhasilan 100% dapat mendeteksi dan merecoverynya kembali. Hasil eksperimen lebih lengkap dapat dilihat pada tabel dibawah ini.

Kesimpulan

Dalam percobaan yang dilakukan membuktikan bahwa tidak semua teknik anti forensik efisien. Dalam beberapa kasus, tool anti forensik terbukti gagal menyembunyikan atau menghapus data penting. Tingkat pendeteksian yang dapat dilakukan oleh software forensik tergantung pada tingkat kecanggihan teknik anti forensik yang digunakan.

Hal ini terlihat dari tidak dapatnya dideteksi oleh software forensik ketika teknik anti forensik steganografi dan enkripsi digunakan. Dalam melakukan analisis juga sangat bergantung dengan keahlian dan pengalaman penyidik serta paket software forensik yang lengkap. Dari hasil ujicoba dapat terlihat bahwa paket software forensik yang full version dibandingkan dengan yang versi trial terbukti lebih berhasil dalam mendeteksi dan melawan teknik anti forensik.

Demikianlah pembahasan kita kali ini tentang paper yang ditulis oleh Przemyslaw Pajek dan Elias Pimenidis tentang “Computer Anti-forensics Methods and Their Impact on Computer Forensic Investigation”. Semoga pembahasan kali ini menambah wawasan kita semua. Wassalam.

Yogyakarta, 25 Desember 2015

Referensi :

- Pajek, P., & Pimenidis, E. (2009). Computer anti-forensics methods and their impact on computer forensic investigation. Journal of Communications in Computer and Information Science, 45, 145–155. http://doi.org/10.1007/978-3-642-04062-7_16

Sign up here with your email